Wie man das WiFi-Passwort mit einem neuen Angriff auf WPA/WPA2 leicht hacken kann

Suchen Sie, wie man das WiFi-Passwort ODER die WiFi-Hacking-Software hacken kann?

Nun, ein Sicherheitsforscher hat eine neue WiFi-Hacking-Technik aufgedeckt, die es Hackern leichter macht, WiFi-Passwörter der meisten modernen Router zu knacken.

Der neue WiFi-Hack, der vom Hauptentwickler des beliebten Passwort-Knack-Tools Hashcat, Jens ‚Atom‘ Steube, entdeckt wurde, funktioniert explizit gegen WPA/WPA2-Wireless-Netzwerkprotokolle mit aktivierten Pairwise Master Key Identifier (PMKID)-basierten Roaming-Funktionen.

Der Angriff zur Kompromittierung der WPA/WPA2-fähigen WiFi-Netzwerke wurde von Steube zufällig entdeckt, als er den neu eingeführten WPA3-Sicherheitsstandard analysierte.

Diese neue WiFi-Hacking-Methode könnte es Angreifern ermöglichen, die Pre-shared Key (PSK)-Login-Passwörter wiederherzustellen, so dass sie sich in Ihr WiFi-Netzwerk einhacken und die Internetkommunikation abhören können.

Wie man das WiFi-Passwort mit PMKID hackt

Nach Angaben des Forschers erfordern die bisher bekannten WiFi-Hacking-Methoden, dass Angreifer darauf warten, dass sich jemand in ein Netzwerk einloggt und einen vollständigen 4-Wege-Authentifizierungs-Handshake von EAPOL, einem Netzwerk-Port-Authentifizierungsprotokoll, abfangen.

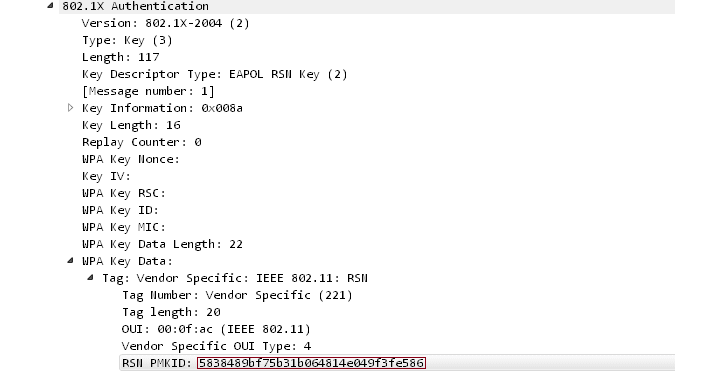

Der neue Angriff erfordert jedoch nicht mehr, dass sich ein anderer Benutzer im Zielnetzwerk aufhält, um Anmeldedaten zu erfassen. Stattdessen wird er auf dem RSN IE (Robust Security Network Information Element) mit einem einzigen EAPOL-Frame (Extensible Authentication Protocol over LAN) durchgeführt, nachdem er vom Zugangspunkt angefordert wurde.

Lesen Sie auch: Wie man das WPA2-WiFi-Protokoll mit dem KRACK-Angriff hackt

Robust Security Network ist ein Protokoll zum Aufbau einer sicheren Kommunikation über ein 802.11-Wireless-Netzwerk und hat PMKID, den Schlüssel, der zum Aufbau einer Verbindung zwischen einem Client und einem Zugangspunkt benötigt wird, als eine seiner Fähigkeiten.

Schritt 1 – Ein Angreifer kann ein Tool wie hcxdumptool (v4.2.0 oder höher) verwenden, um die PMKID von dem anvisierten Zugangspunkt abzufragen und den empfangenen Frame in eine Datei zu schreiben.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 –enable_status

Schritt 2 – Mit Hilfe des Tools hcxpcaptool kann die Ausgabe (im pcapng-Format) des Frames dann in ein von Hashcat akzeptiertes Hash-Format umgewandelt werden.

$ ./hcxpcaptool -z test.16800 test.pcapng

Schritt 3 – Verwenden Sie Hashcat (v4.2.0 oder höher), um das WPA-PSK-Passwort (Pre-Shared Key) zu knacken, und Bingo, so kann man das WLAN-Passwort knacken.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 ‚?l?l?l?l?l?lt!‘

Das ist das Passwort des drahtlosen Zielnetzwerks, dessen Knacken je nach Länge und Komplexität einige Zeit dauern kann.

„Zum jetzigen Zeitpunkt wissen wir nicht, für welche Hersteller oder für wie viele Router diese Technik funktionieren wird, aber wir denken, dass sie gegen alle 802.11i/p/q/r-Netzwerke mit aktivierten Roaming-Funktionen (die meisten modernen Router) funktionieren wird“, sagte Steube.

Da der neue WiFi-Hack nur gegen Netzwerke mit aktivierten Roaming-Funktionen funktioniert und Angreifer das Passwort mit roher Gewalt erzwingen müssen, wird den Nutzern empfohlen, ihr WiFi-Netzwerk mit einem sicheren, schwer zu knackenden Passwort zu schützen.

Dieser WiFi-Hack funktioniert auch nicht gegen das drahtlose Sicherheitsprotokoll der nächsten Generation, WPA3, da das neue Protokoll „aufgrund seines modernen Schlüsselerstellungsprotokolls namens „Simultaneous Authentication of Equals“ (SAE) viel schwieriger anzugreifen ist.“

Wollen Sie mehr darüber erfahren, wie man WiFi hackt? Check this: Wi-Fi Hacking and Penetration Testing From Scratch Training Course.