Cómo hackear la contraseña del WiFi fácilmente usando un nuevo ataque a WPA/WPA2

¿Buscando cómo hackear la contraseña del WiFi O un software para hackear el WiFi?

Bueno, un investigador de seguridad ha revelado una nueva técnica de hackeo del WiFi que hace más fácil para los hackers crackear las contraseñas del WiFi de la mayoría de los routers modernos.

Descubierto por el desarrollador principal de la popular herramienta de descifrado de contraseñas Hashcat, Jens ‘Atom’ Steube, el nuevo hackeo de WiFi funciona explícitamente contra los protocolos de redes inalámbricas WPA/WPA2 con las funciones de itinerancia basadas en el identificador maestro por pares (PMKID).

El ataque para comprometer las redes WiFi habilitadas para WPA/WPA2 fue descubierto accidentalmente por Steube mientras analizaba el recién lanzado estándar de seguridad WPA3.

Este nuevo método de hackeo de WiFi podría permitir potencialmente a los atacantes recuperar las contraseñas de inicio de sesión de la clave precompartida (PSK), lo que les permitiría hackear su red Wi-Fi y espiar las comunicaciones de Internet.

Cómo hackear la contraseña WiFi usando PMKID

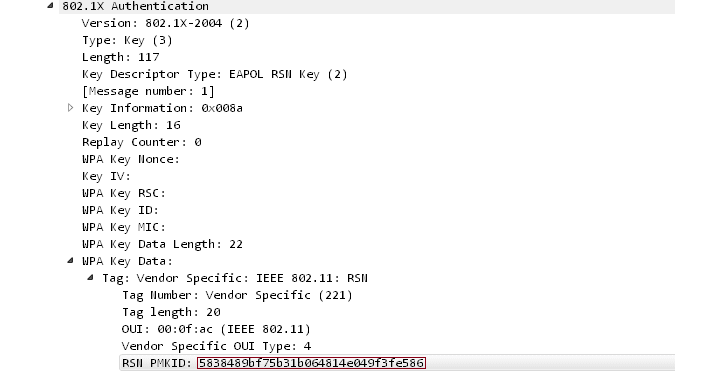

En cambio, el nuevo ataque ya no requiere que otro usuario esté en la red objetivo para capturar las credenciales. En su lugar, se realiza sobre la IE RSN (Robust Security Network Information Element) utilizando una única trama EAPOL (Extensible Authentication Protocol over LAN) tras solicitarla al punto de acceso.

También puedes leer: Cómo hackear el protocolo WiFi WPA2 utilizando el ataque KRACK

Robust Security Network es un protocolo para establecer comunicaciones seguras a través de una red inalámbrica 802.11 y cuenta con PMKID, la clave necesaria para establecer una conexión entre un cliente y un punto de acceso, como una de sus capacidades.

Paso 1 – Un atacante puede utilizar una herramienta, como hcxdumptool (v4.2.0 o superior), para solicitar el PMKID del punto de acceso objetivo y volcar la trama recibida a un archivo.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 –enable_status

Paso 2 – Utilizando la herramienta hcxpcaptool, la salida (en formato pcapng) de la trama puede convertirse en un formato hash aceptado por Hashcat.

$ ./hcxpcaptool -z test.16800 test.pcapng

Paso 3 – Utilizar la herramienta de descifrado de contraseñas Hashcat (v4.2.0 o superior) para obtener la contraseña WPA PSK (Pre-Shared Key), y bingo, así es como se hackea la contraseña wifi.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 ‘?l?l?l?l?lt!’

Esa es la contraseña de la red inalámbrica objetivo, cuyo crackeo puede llevar tiempo dependiendo de su longitud y complejidad.

«En este momento, no sabemos para qué proveedores o para cuántos routers funcionará esta técnica, pero creemos que funcionará contra todas las redes 802.11i/p/q/r con funciones de roaming habilitadas (la mayoría de los routers modernos)», dijo Steube.

Dado que el nuevo hackeo de WiFi sólo funciona contra redes con funciones de roaming habilitadas y requiere que los atacantes hagan fuerza bruta con la contraseña, se recomienda a los usuarios que protejan su red WiFi con una contraseña segura que sea difícil de descifrar.

Este hackeo de WiFi tampoco funciona contra el protocolo de seguridad inalámbrica de próxima generación WPA3, ya que el nuevo protocolo es «mucho más difícil de atacar debido a su moderno protocolo de establecimiento de claves llamado «Autenticación Simultánea de Iguales» (SAE)».

¿Quieres saber más sobre cómo hackear wifi? Mira esto: Curso de formación de hacking de wifi y pruebas de penetración desde cero.