Jak se snadno nabourat do hesla WiFi pomocí nového útoku na WPA/WPA2

Hledáte návod, jak se nabourat do hesla WiFi NEBO software pro hackování WiFi?

No, bezpečnostní výzkumník odhalil novou techniku hackování WiFi, která hackerům usnadňuje prolomení hesel WiFi většiny moderních routerů.

Nový hack WiFi, který objevil hlavní vývojář populárního nástroje na prolamování hesel Hashcat Jens ‚Atom‘ Steube, funguje výslovně proti protokolům bezdrátových sítí WPA/WPA2 s povolenými funkcemi roamingu založenými na párovém hlavním klíčovém identifikátoru (PMKID).

Útok na kompromitaci WiFi sítí s povolenými protokoly WPA/WPA2 Steube náhodou objevil, když analyzoval nově zavedený bezpečnostní standard WPA3.

Tato nová metoda proniknutí do sítě Wi-Fi by potenciálně mohla útočníkům umožnit obnovit přihlašovací hesla PSK (Pre-shared Key), což by jim umožnilo nabourat se do sítě Wi-Fi a odposlouchávat internetovou komunikaci.

Jak hacknout heslo WiFi pomocí PMKID

Podle výzkumníka dosud známé metody hackování WiFi vyžadují, aby útočníci počkali, až se někdo přihlásí do sítě, a zachytili úplný čtyřcestný autentizační handshake protokolu EAPOL, což je autentizační protokol síťového portu.

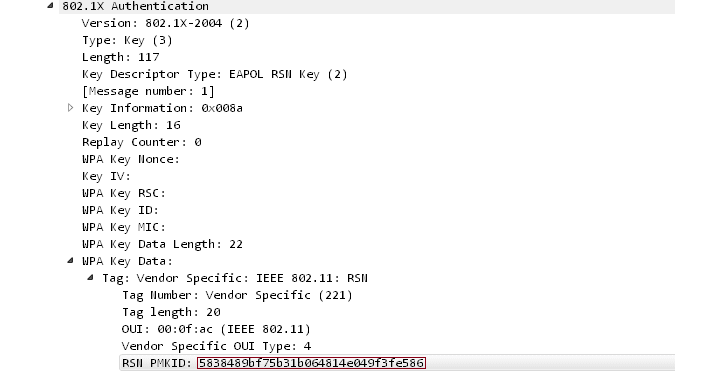

Naopak nový útok již nevyžaduje, aby se v cílové síti nacházel další uživatel, který by mohl zachytit přihlašovací údaje. Místo toho se provádí na informačním prvku RSN IE (Robust Security Network Information Element) pomocí jediného rámce EAPOL (Extensible Authentication Protocol over LAN) poté, co si jej vyžádá od přístupového bodu.

Také čtěte: Jak hacknout protokol WPA2 WiFi pomocí útoku KRACK

Robust Security Network je protokol pro navazování bezpečné komunikace v bezdrátové síti 802.11 a jako jednu ze svých funkcí má PMKID, klíč potřebný k navázání spojení mezi klientem a přístupovým bodem.

Krok 1 – Útočník může pomocí nástroje, jako je hcxdumptool (verze 4.2.0 nebo vyšší), požádat cílový přístupový bod o PMKID a výpis přijatého rámce do souboru.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 –enable_status

Krok 2 – Pomocí nástroje hcxpcaptool lze pak výstup (ve formátu pcapng) rámce převést do formátu hash akceptovaného nástrojem Hashcat.

$ ./hcxpcaptool -z test.16800 test.pcapng

Krok 3 – Pomocí nástroje Hashcat (v4.2.0 nebo vyšší) pro prolomení hesla získáte heslo WPA PSK (Pre-Shared Key) a bingo, to je způsob, jak hacknout heslo wifi.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 ‚?l?l?l?l?l?lt!‘

To je heslo cílové bezdrátové sítě, jehož prolomení může trvat v závislosti na jeho délce a složitosti.

„V tuto chvíli nevíme, pro které dodavatele nebo pro kolik směrovačů bude tato technika fungovat, ale domníváme se, že bude fungovat proti všem sítím 802.11i/p/q/r s povolenými roamingovými funkcemi (většina moderních směrovačů),“ řekl Steube.

Protože nový hack WiFi funguje pouze proti sítím s povolenými roamingovými funkcemi a vyžaduje od útočníků hrubou sílu hesla, doporučujeme uživatelům chránit svou síť WiFi bezpečným heslem, které je obtížné prolomit.

Tento hack WiFi také nefunguje proti bezdrátovému bezpečnostnímu protokolu nové generace WPA3, protože nový protokol je „mnohem obtížněji napadnutelný díky svému modernímu protokolu ustavení klíče nazvanému „Simultánní ověřování rovnocennosti“ (SAE).“

Chcete se dozvědět více o tom, jak hacknout wifi? Podívejte se na tento článek: Školení Wi-Fi hacking a penetrační testování od nuly.