Hogyan lehet könnyedén feltörni a WiFi jelszót a WPA/WPA2 elleni új támadással

Keresi, hogyan lehet feltörni a WiFi jelszót VAGY a WiFi hacker szoftvert?

Egy biztonsági kutató egy új WiFi hacker technikát fedezett fel, amely megkönnyíti a hackerek számára a legtöbb modern router WiFi jelszavának feltörését.

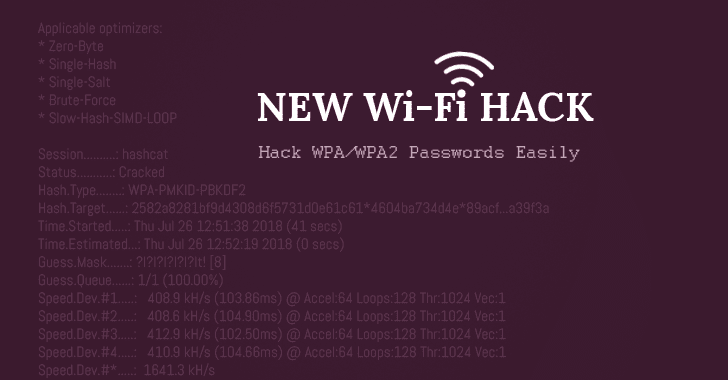

A népszerű jelszófeltörő eszköz, a Hashcat vezető fejlesztője, Jens “Atom” Steube által felfedezett új WiFi hack kifejezetten a WPA/WPA2 vezeték nélküli hálózati protokollok ellen működik, amelyekben a Pairwise Master Key Identifier (PMKID) alapú roaming funkciókat engedélyezték.

A WPA/WPA2-képes WiFi hálózatok kompromittálására irányuló támadást Steube véletlenül fedezte fel, miközben az újonnan bevezetett WPA3 biztonsági szabványt elemezte.

Ez az új WiFi feltörési módszer potenciálisan lehetővé teszi a támadók számára, hogy visszaszerezzék a PSK (Pre-shared Key) bejelentkezési jelszavakat, és így betörjenek a WiFi hálózatba, és lehallgassák az internetes kommunikációt.

Hogyan lehet feltörni a WiFi jelszót a PMKID használatával

A kutató szerint a korábban ismert WiFi feltörési módszerekhez a támadóknak meg kell várniuk, hogy valaki bejelentkezzen a hálózatra, és rögzíteniük kell az EAPOL, azaz a hálózati portok hitelesítési protokolljának teljes, négyutas hitelesítési kézfogását.

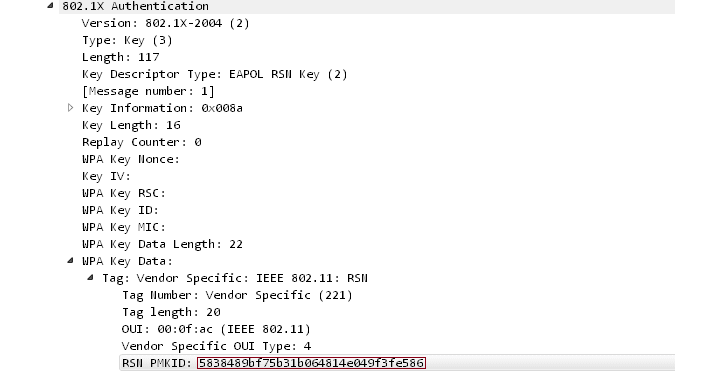

Az új támadáshoz viszont már nem szükséges, hogy egy másik felhasználó is a célhálózaton legyen a hitelesítő adatok megszerzéséhez. Ehelyett az RSN IE (Robust Security Network Information Element) egyetlen EAPOL (Extensible Authentication Protocol over LAN) keret felhasználásával történik, miután azt a hozzáférési ponttól kérte.

Szintén olvasd: Hogyan lehet feltörni a WPA2 WiFi protokollt a KRACK támadás segítségével

A Robust Security Network a 802.11 vezeték nélküli hálózaton keresztül történő biztonságos kommunikáció létrehozására szolgáló protokoll, amelynek egyik képessége a PMKID, az ügyfél és a hozzáférési pont közötti kapcsolat létrehozásához szükséges kulcs.

1. lépés – A támadó egy eszközzel, például a hcxdumptool (v4.2.0 vagy magasabb verzió) segítségével lekérheti a PMKID-t a célzott hozzáférési ponttól, és a kapott keretet egy fájlba dumpolhatja.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 –enable_status

2. lépés – A hcxpcaptool eszközzel a keret kimenete (pcapng formátumban) átalakítható a Hashcat által elfogadott hash formátumba.$ ./hcxpcaptool -z test.16800 test.pcapng

3. lépés – A Hashcat (v4.2.0 vagy magasabb) jelszófeltörő eszközzel megszerezzük a WPA PSK (Pre-Shared Key) jelszót, és bingó, így lehet feltörni a wifi jelszót.$ ./hashcat -m 16800 test.16800 -a 3 -w 3 ‘?l?l?l?l?l?l?l?lt!’

Ez a célzott vezeték nélküli hálózat jelszava, amelynek feltörése a hosszától és bonyolultságától függően időt vehet igénybe.“Egyelőre nem tudjuk, hogy mely gyártóknál és hány router esetében működik ez a technika, de úgy gondoljuk, hogy minden olyan 802.11i/p/q/r hálózat ellen működik, ahol a roaming funkciók engedélyezve vannak (a legtöbb modern router)” – mondta Steube.

Mivel az új WiFi hack csak a roaming funkciókat engedélyező hálózatok ellen működik, és a támadóknak a jelszót brutális erővel kell feltörniük, a felhasználóknak ajánlott a WiFi hálózatukat biztonságos, nehezen feltörhető jelszóval védeni.

A WiFi hack a következő generációs WPA3 vezeték nélküli biztonsági protokoll ellen sem működik, mivel az új protokollt “sokkal nehezebb megtámadni a “Simultaneous Authentication of Equals” (SAE) nevű modern kulcskészítési protokoll miatt.”

Még többet szeretne megtudni a wifi feltöréséről? Ezt nézze meg: Wi-Fi Hacking and Penetration Testing From Scratch Training Course.