Jak włamać się do WiFi Password Easily Using New Attack On WPA/WPA2

Szukasz jak włamać się do WiFi hasło LUB WiFi hacking oprogramowania?

Well, badacz bezpieczeństwa ujawnił nową technikę WiFi hacking, który sprawia, że łatwiejsze dla hakerów do złamania WiFi hasła większości nowoczesnych routerów.

Odkryty przez głównego twórcę popularnego narzędzia do łamania haseł Hashcat, Jens 'Atom’ Steube, nowy WiFi hack działa wyraźnie przeciwko protokołom sieci bezprzewodowych WPA/WPA2 z Pairwise Master Key Identifier (PMKID) – opartych na roamingu funkcji włączonych.

Atak do kompromitacji WPA/WPA2 włączone sieci WiFi został przypadkowo odkryty przez Steube podczas analizowania nowo uruchomionego standardu bezpieczeństwa WPA3.

Ta nowa metoda WiFi hacking potencjalnie może pozwolić atakującym odzyskać Pre-shared Key (PSK) hasła logowania, pozwalając im włamać się do sieci Wi-Fi i podsłuchiwać komunikacji internetowej.

Jak włamać się do sieci WiFi używając PMKID

Według badacza, wcześniej znane metody włamań do sieci WiFi wymagają od atakujących czekania, aż ktoś zaloguje się do sieci i przechwycenia pełnego 4-kierunkowego uwierzytelniania EAPOL, który jest protokołem uwierzytelniania portów sieciowych.

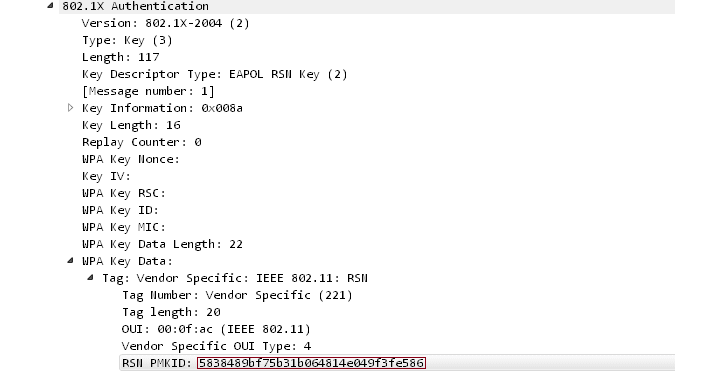

W przeciwieństwie do tego, nowy atak nie wymaga już innego użytkownika, aby być w sieci docelowej do przechwytywania danych uwierzytelniających. Zamiast tego jest on wykonywany na RSN IE (Robust Security Network Information Element) przy użyciu pojedynczej ramki EAPOL (Extensible Authentication Protocol over LAN) po zażądaniu jej od punktu dostępowego.

Also Read: How to Hack WPA2 WiFi Protocol Using KRACK Attack

Robust Security Network jest protokołem do ustanawiania bezpiecznej komunikacji w sieci bezprzewodowej 802.11 i posiada PMKID, klucz potrzebny do ustanowienia połączenia między klientem a punktem dostępowym, jako jedną z jego możliwości.

Krok 1 – Napastnik może użyć narzędzia, takiego jak hcxdumptool (v4.2.0 lub nowszy), aby zażądać PMKID od namierzonego punktu dostępowego i zrzucić otrzymaną ramkę do pliku.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 –enable_status

Krok 2 – Korzystając z narzędzia hcxpcaptool, dane wyjściowe (w formacie pcapng) ramki można następnie przekonwertować do formatu hash akceptowanego przez Hashcat.

$ ./hcxpcaptool -z test.16800 test.pcapng

Krok 3 – Użyj Hashcat (v4.2.0 lub nowszy) narzędzie do łamania haseł, aby uzyskać hasło WPA PSK (Pre-Shared Key), i bingo, to jest jak włamać się do wifi password.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 ’?l?l?l?l?l?lt!’

To jest hasło docelowej sieci bezprzewodowej, złamanie którego może zająć trochę czasu w zależności od jego długości i złożoności.

„W tym czasie, nie wiemy, dla których dostawców lub dla jak wielu routerów ta technika będzie działać, ale myślimy, że będzie działać przeciwko wszystkim 802.11i/p/q/r sieci z roaming funkcji włączonych (większość nowoczesnych routerów),” Steube powiedział.

Ponieważ nowy WiFi hack działa tylko przeciwko sieci z funkcji roamingu włączone i wymaga atakujących do brute force hasło, użytkownicy są zalecane do ochrony sieci WiFi z bezpiecznego hasła, które jest trudne do crack.

Ten WiFi hack również nie działa przeciwko następnej generacji bezprzewodowego protokołu bezpieczeństwa WPA3, ponieważ nowy protokół jest „znacznie trudniejsze do zaatakowania ze względu na jego nowoczesny protokół ustanawiania klucza o nazwie „Simultaneous Authentication of Equals” (SAE).”

Chcesz dowiedzieć się więcej o tym, jak włamać się do wifi? Sprawdź to: Wi-Fi Hacking and Penetration Testing From Scratch Training Course.