Jak wysyłać zaszyfrowane wiadomości e-mail na 3 głównych platformach pocztowych

Twój przewodnik krok po kroku po wysyłaniu zaszyfrowanych wiadomości e-mail za pośrednictwem Gmaila, Outlooka i Mac Maila

Wiadomości o cyberatakach i naruszeniach danych nieustannie pojawiają się na pierwszych stronach gazet. Czasami naruszenia te są wynikiem ataków phishingowych i niewłaściwych praktyk e-mailowych pracowników – innym razem wynikają z pozostawienia wrażliwych informacji bez ochrony, przesyłania ich niezabezpieczonymi kanałami lub niespełnienia przez firmy wymogów prawnych w zakresie bezpieczeństwa cybernetycznego. Dlatego właśnie podniesienie poziomu ochrony poczty elektronicznej ma kluczowe znaczenie dla bezpieczeństwa i sukcesu Twojej firmy oraz jej klientów.

Wybór najlepszego sposobu na osiągnięcie tego celu może być wyzwaniem. Oczywiście, możesz (i powinieneś) zapewnić swoim pracownikom szkolenia z zakresu bezpieczeństwa cybernetycznego, aby nauczyć ich, jak stosować najlepsze praktyki bezpieczeństwa poczty elektronicznej (używanie silnych haseł, niewysyłanie poufnych danych biznesowych lub danych klientów przez niezabezpieczone kanały itp.) To jednak tylko jeden element układanki – szkolenie pracowników nie powinno być jedynym rozwiązaniem.

Poza tym podejściem, kolejnym najlepszym sposobem na ochronę Twoich wrażliwych danych jest stosowanie szyfrowania poczty elektronicznej i metod weryfikacji tożsamości, takich jak certyfikaty podpisu cyfrowego. W końcu każdy niezaszyfrowany e-mail zawierający wrażliwe informacje (dane osobowe, finansowe, specyfikacje produktów itp.) jest podatny na ataki, a tym samym naraża Twoją firmę i klientów na ryzyko.

Nie wiesz, jak zabezpieczyć pocztę elektroniczną za pomocą certyfikatów podpisu cyfrowego, aby Twoje wiadomości nie mogły zostać odczytane przez niepowołane osoby trzecie? Nie martw się. Omówimy, jak działają certyfikaty podpisywania i szyfrowania wiadomości e-mail oraz jak Ty i Twoja organizacja możecie wysyłać zaszyfrowane wiadomości e-mail przy ich użyciu na różnych platformach pocztowych.

Porozmawiajmy o tym.

Jak zabezpieczyć pocztę elektroniczną przy użyciu certyfikatów szyfrowania S/MIME

W zależności od kraju i branży – takiej jak finanse, handel detaliczny, e-handel lub opieka zdrowotna – możesz mieć surowe wymagania dotyczące ochrony danych. W wielu przypadkach, aby spełnić te wymagania, będziesz musiał używać szyfrowanych wiadomości e-mail. (W przypadku HIPAA są to „zabezpieczenia administracyjne”). Zachowanie zgodności z przepisami nie tylko pomoże Ci chronić Twoją firmę, ale również uniknąć kosztownych kar i procesów sądowych wynikających z braku zgodności.

Przedsiębiorstwa stosują różne metody szyfrowania wiadomości e-mail – zabezpieczenie warstwy transportowej (TLS), Pretty Good Privacy (PGP), klienty poczty elektronicznej innych firm, takie jak ProtonMail, wtyczki i rozszerzenia do przeglądarek internetowych i klientów poczty elektronicznej innych firm, itp. Każda z tych metod ma plusy i minusy związane z nimi:

- TLS szyfruje kanał, ale nie wiadomość. Kiedy wiadomość dociera do skrzynki odbiorcy, jest niezaszyfrowana i niezabezpieczona!

- PGP jest toporny i kłopotliwy, a w przeszłości miał problemy z implementacją, które doprowadziły do luk bezpieczeństwa.

- Szyfrowane usługi poczty elektronicznej, takie jak ProtonMail, oferują szyfrowanie end-to-end, ale wymagają od użytkownika i odbiorcy korzystania z adresów e-mail dostarczanych przez usługę (np. @protonmail.com), co może uczynić je niepraktycznymi dla wielu firm.

Inną popularną metodą szyfrowania poczty elektronicznej jest stosowanie certyfikatów S/MIME (S/MIME to skrót od secure/multipurpose internet mail extensions).Certyfikaty te:

- Używają kryptografii, aby chronić Twoje wiadomości e-mail przed dostępem niezamierzonych osób trzecich.

- Opisują cyfrowo wiadomości e-mail, aby potwierdzić tożsamość nadawcy.

Certyfikaty S/MIME są używane do szyfrowania wiadomości e-mail przed wysłaniem ich na serwer pocztowy lub przez Internet, gdzie hakerzy i złośliwi użytkownicy mogą je odczytać.

Czy S/MIME jest idealny? Nie. Wadą S/MIME jest to, że aby móc z niego korzystać, należy najpierw zainstalować certyfikat S/MIME na indywidualnym komputerze lub kliencie poczty elektronicznej. W przeszłości można to było zrobić ręcznie. Jednak dzięki rozwiązaniu azero-touchS/MIME, które automatyzuje wydawanie i wdrażanie certyfikatów S/MIME, proces zarządzania wieloma (lub setkami) cyfrowych certyfikatów dla Twojej firmy staje się prosty. Rozwiązanie to pozwala również upewnić się, że certyfikaty są odnawiane przed upływem daty ważności.

Jak działa S/MIME

Wcześniej omówiliśmy czym jest S/MIME i jak działa, więc nie będziemy się tu zagłębiać. Ale tutaj jest szybkie podsumowanie, aby odświeżyć pamięć: SSL lub TLS zapewnia szyfrowanie między serwerami, co chroni Twoją pocztę w trakcie jej przesyłania. S/MIME, z drugiej strony, używa szyfrowania asymetrycznego, aby chronić Twoje dane zarówno w tranzycie, jak i w stanie spoczynku. Zasadniczo, używasz klucza publicznego do zaszyfrowania danych, a Twój odbiorca używa pasującego klucza prywatnego do ich odszyfrowania.

Uwaga: Aby szyfrowanie S/MIME działało, zarówno Ty (nadawca) jak i Twój odbiorca musicie mieć włączone szyfrowanie, a Ty musisz mieć klucz publiczny odbiorcy, aby zaszyfrować wiadomości tak, aby tylko on mógł je odszyfrować. Prostym sposobem na upewnienie się, że Ty i Twój odbiorca macie pasujące klucze publiczne/prywatne, jest wysłanie sobie nawzajem podpisanego emaila z certyfikatem przed wysłaniem zaszyfrowanego emaila. W ten sposób każdy z Was będzie miał klucz publiczny drugiej osoby do szyfrowania wiadomości.

Podsumowując, różnica pomiędzy użyciem szyfrowania SSL a wysłaniem zaszyfrowanej wiadomości e-mail jest różnicą pomiędzy zabezpieczeniem kanału (dane w tranzycie) a ochroną samej wiadomości (ochrona danych w spoczynku). Weźmy pod uwagę następujący przykład:

- Ochrona danych w tranzycie jest jak normalna rozmowa (wysyłanie komunikatu w postaci plaintext) przez bezpieczną/szyfrowaną linię telefoniczną. Jest to świetne rozwiązanie, aby utrzymać napastników typu man-in-the-middle (MitM) z dala od kanału komunikacyjnego. Ale co jeśli ktoś przeniknął do Twojego biura i ukrywa się w sąsiednim boksie?

- Ochrona danych w stanie spoczynku, z drugiej strony, przypomina mówienie kodem przez niezaszyfrowaną/niezabezpieczoną linię telefoniczną. To zabezpiecza i szyfruje Twoją wiadomość tak, że nawet jeśli napastnik włamie się do Twojego biura, nie będzie mógł jej odszyfrować, ponieważ nie posiada klucza prywatnego Twojego odbiorcy.

Używanie szyfrowania wiadomości e-mail zapewnia, że wiadomość i załączniki są chronione przed wysłaniem do serwera pocztowego i pozostaną bezpieczne/zaszyfrowane, dopóki odbiorca z kluczem prywatnym nie uzyska do nich dostępu. Tak więc, zamiast tylko chronić kanał komunikacji, chronisz samą wiadomość.

Krok po kroku: Jak wysyłać zaszyfrowane wiadomości e-mail w trzech klientach poczty

Niezależnie od tego, którego klienta poczty lub platformy używasz, pierwszym krokiem do korzystania z S/MIME jest uzyskanie certyfikatu szyfrowania wiadomości e-mail, co możesz zrobić, kupując go bezpośrednio od urzędu certyfikacji (CA) lub renomowanego sprzedawcy. Kolejnym krokiem jest zainstalowanie certyfikatu na kliencie/platformie pocztowej.

Patrząc na to, że certyfikaty S/MIME są tym, czym się zajmujemy – obok dostarczania innych rozwiązań z zakresu bezpieczeństwa cyfrowego, takich jak certyfikaty SSL, platformy zarządzania PKI, itp. Aby uzyskać wyraźne wskazówki dotyczące instalacji tych certyfikatów, zapoznaj się z tymi artykułami dotyczącymi systemów Apple i Windows.

Zakładając, że masz już zainstalowane te certyfikaty, przejdziemy do naszych wskazówek krok po kroku, jak wysyłać zaszyfrowane wiadomości e-mail w następujących trzech klientach poczty: GoogleSuite, Outlook 2016, oraz Mac Mail.

Jak wysłać zaszyfrowaną wiadomość e-mail w Gmailu

Ale Google obiecał szyfrowanie wiadomości e-mail end-to-end dla użytkowników na swojej platformie Gmail prawie pięć lat temu, gigant internetowy jeszcze nie dotrzymał słowa. Przez pewien czas G Suite sprzedawał i wspierałZix’s G Suite Mail Encryption (GAME) jako własną formę szyfrowania poczty elektronicznej.Jednak od 30 kwietnia 2018 roku Google nie sprzedaje już ani nie wspiera tej usługi. Dobre wieści? Przedsiębiorstwa korzystające z G Suite mogą używać S/MIME. Haczyk? Jest to hostowany S/MIME, co oznacza, że Google hostuje certyfikaty S/MIME klientów na swoich serwerach.

Google’s Gmail email services offer Basic, Business, andEnterprise. Na stronach firmy widać, że wszystkie trzy korzystają z szyfrowania TLS między serwerami. Jednak tylko użytkownicy poziomu Enterprise (użytkownicy pakietów G Suite Enterprise i G Suite Enterprise for Education) mogą korzystać z hostowanego szyfrowania S/MIME.

Będziesz musiał włączyć S/MIME w konsoli administratora Google dla GSuite i przesłać swój certyfikat na serwer Google. Po wykonaniu tych czynności możesz zaszyfrować i podpisać cyfrowo wychodzące wiadomości e-mail w Google Suite (Enterprise lub Education), wykonując następujące czynności:

- Utwórz nową wiadomość e-mail i napisz wiadomość, dodaj załączniki, dodaj odbiorcę itp.

- W prawym górnym rogu ekranu (obokCC i BCC) kliknij ikonę kłódki.

- Kliknij Wyświetl szczegóły, aby sprawdzić, czy odbiorca ma włączone szyfrowanie lub zmienić ustawienia S/MIME.

- Wybierz Ustawienia.

- Click EnhancedEncryption (with digital signature)and select Ok.

- Hit Send.

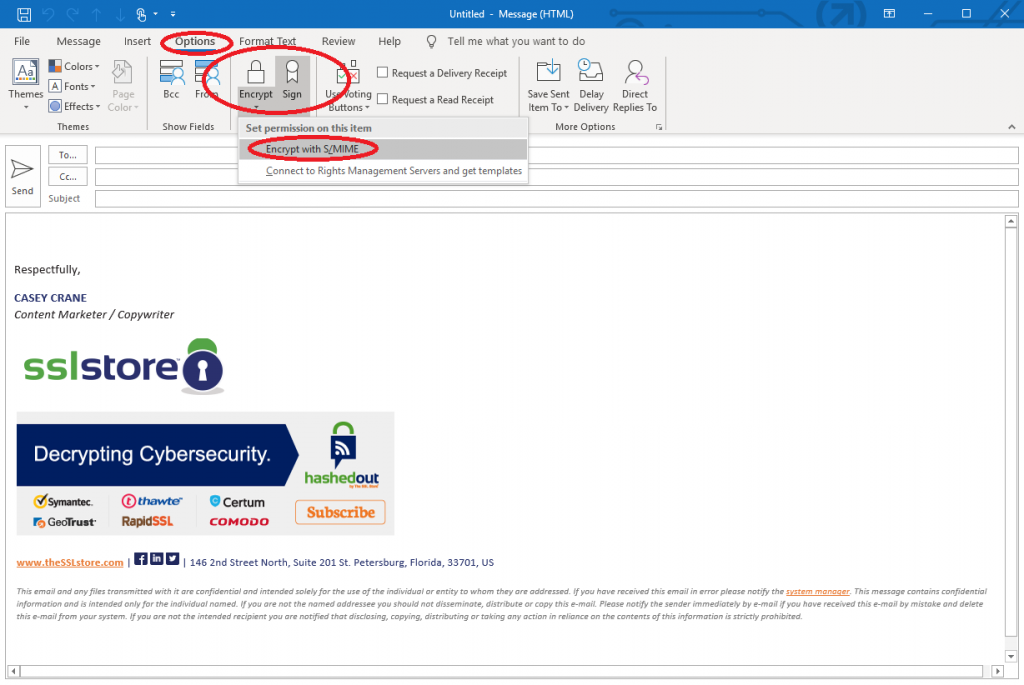

How to Send an Encrypted Email in Outlook 2016

Encrypting an email — or all outgoing messages — is a prettystraightforward process in Outlook. Once you’ve installed your certificate,there’s really nothing to it.

To encrypt an outgoing email in Outlook 2016:

- Create a new email and write out your message,add attachments, etc.

- Select the Optionstab.

- Select the dropdown for Encrypt from the menu.

- Click Encryptwith S/MIME.

- Add you recipient’s name and a subject line tothose corresponding fields.

- Hit Send.

… And that’s it. It’s really that simple.

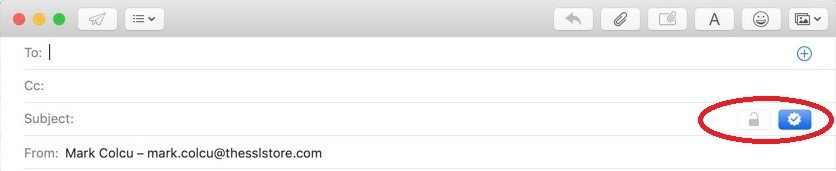

Mac Mail Encryption: Jak wysyłać zaszyfrowane wiadomości e-mail w programie Mac Mail

Nie martwcie się, użytkownicy Apple – nie zapomnieliśmy o Was.Wspaniałą wiadomością dla użytkowników Apple, którzy chcą zwiększyć bezpieczeństwo swoich wiadomości e-mail, jest to, że program Apple Mail od razu po wyjęciu z pudełka obsługuje protokół S/MIME. Oznacza to, że po zakupieniu i zainstalowaniu certyfikatu S/MIME nie musisz przechodzić przez wiele procedur, aby z niego skorzystać. Mac Mail naprawdę to ułatwia.

Po przesłaniu certyfikatu do magazynu kluczy w komputerze Mac Mail automatycznie ustawia certyfikat do podpisu cyfrowego i opcję szyfrowania. Nie jest wymagana żadna konfiguracja poza narzędziem dostępu do łańcucha kluczy. Możesz po prostu kliknąć, aby aktywować/deaktywować podpisywanie i szyfrowanie.Ponownie, użytkownik musiałby mieć klucz publiczny odbiorcy, aby szyfrować do jednego (lub wielu) odbiorców.

To oznacza, że aby wysłać zaszyfrowaną i cyfrowo podpisaną wiadomość e-mail za pomocą Apple Mail:

- Otwórz Apple Mail i utwórz nową wiadomość e-mail.

- Po prawej stronie pola tematu wybierz ikonę kłódki.

- Aby podpisać wiadomość e-mail cyfrowo, zaznacz pole wyboru obok opcji szyfrowania wiadomości.

- Stwórz treść wiadomości e-mail i prześlij wszelkie załączniki

- Wyślij.

Nie ma nic prostszego.

Myślenie końcowe

Podpisywanie i szyfrowanie wiadomości e-mail jest koniecznością dla firm w cyfrowym świecie. Każdego dnia duże firmy trafiają na pierwsze strony gazet, padając ofiarą oszustw phishingowych – a małe firmy również nie są bezpieczne od tych ataków. Możemy szczerze powiedzieć, że nie chcemy, aby Twoja firma znalazła się na jednym z kolejnych nagłówków.

Czy nie widzisz tych opcji dla swojego klienta poczty? Może to być spowodowane koniecznością zakupu i instalacji certyfikatu S/MIME. Bez niego nie będziesz w stanie uzyskać dostępu do możliwości podpisywania i szyfrowania wiadomości e-mail, które omówiliśmy w tym artykule. Whether you’re a smallor midsize business (SMB) or a largecorporation, our team can help you find the right certificate to meet yourneeds. Hit us up withany questions or to learn more.

Have insights orquestions about this topic? Feel free to share them below.

- #Email Security

- #Encryption

- #S/MIME