Cum să spargi cu ușurință parola WiFi folosind un nou atac asupra WPA/WPA2

Căutați cum să spargeți parola WiFi SAU un software de spargere WiFi?

Ei bine, un cercetător în domeniul securității a dezvăluit o nouă tehnică de spargere WiFi care le permite hackerilor să spargă mai ușor parolele WiFi ale celor mai multe routere moderne.

Descoperită de dezvoltatorul principal al popularului instrument de spargere a parolelor Hashcat, Jens ‘Atom’ Steube, noua tehnică de hacking WiFi funcționează în mod explicit împotriva protocoalelor de rețea fără fir WPA/WPA2 cu funcțiile de roaming bazate pe Pairwise Master Key Identifier (PMKID) activate.

Atacțiunea de compromitere a rețelelor WiFi cu WPA/WPA2 a fost descoperită accidental de Steube în timp ce analiza standardul de securitate WPA3 recent lansat.

Această nouă metodă de piratare WiFi ar putea permite atacatorilor să recupereze parolele de conectare Pre-shared Key (PSK), permițându-le să pătrundă în rețeaua Wi-Fi și să tragă cu urechea la comunicațiile pe internet.

Cum să spargi parola WiFi folosind PMKID

Potrivit cercetătorului, metodele de piratare WiFi cunoscute anterior necesită ca atacatorii să aștepte ca cineva să se conecteze la o rețea și să captureze un handshake complet de autentificare pe 4 căi al EAPOL, care este un protocol de autentificare a porturilor de rețea.

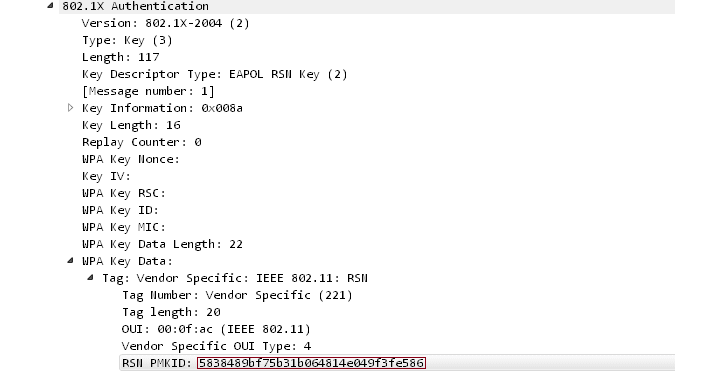

În timp ce noul atac nu mai necesită ca un alt utilizator să fie în rețeaua țintă pentru a captura acreditările. În schimb, acesta se realizează asupra RSN IE (Robust Security Network Information Element) folosind o singură tramă EAPOL (Extensible Authentication Protocol over LAN) după ce a solicitat-o de la punctul de acces.

Citește și: Cum să spargi protocolul WiFi WPA2 folosind atacul KRACK

Robust Security Network este un protocol pentru stabilirea de comunicații securizate într-o rețea wireless 802.11 și are ca una dintre capacitățile sale PMKID, cheia necesară pentru a stabili o conexiune între un client și un punct de acces.

Pasul 1 – Un atacator poate folosi un instrument, cum ar fi hcxdumptool (v4.2.0 sau o versiune mai recentă), pentru a solicita PMKID de la punctul de acces vizat și pentru a descărca cadrul primit într-un fișier.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 –enable_status

Pasul 2 – Folosind instrumentul hcxpcaptool, ieșirea (în format pcapng) a cadrului poate fi apoi convertită într-un format hash acceptat de Hashcat.

$ ./hcxpcaptool -z test.16800 test.pcapng

Pasul 3 – Folosiți instrumentul de spargere a parolelor Hashcat (v4.2.0 sau mai mare) pentru a obține parola WPA PSK (Pre-Shared Key) și bingo, iată cum să spargeți parola wifi.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 ‘?l?l?l?l?l?l?l?l?l?lt!’

Aceasta este parola rețelei wireless țintă, a cărei spargere poate dura ceva timp în funcție de lungimea și complexitatea acesteia.

„În acest moment, nu știm pentru ce furnizori sau pentru câte routere va funcționa această tehnică, dar credem că va funcționa împotriva tuturor rețelelor 802.11i/p/q/r cu funcții de roaming activate (majoritatea routerelor moderne)”, a declarat Steube.

Din moment ce noul hack WiFi funcționează doar împotriva rețelelor cu funcțiile de roaming activate și necesită ca atacatorii să forțeze brutal parola, utilizatorilor li se recomandă să își protejeze rețeaua WiFi cu o parolă sigură, greu de spart.

Acest hack WiFi nu funcționează nici împotriva protocolului de securitate wireless de ultimă generație WPA3, deoarece noul protocol este „mult mai greu de atacat datorită protocolului său modern de stabilire a cheilor numit „Autentificare simultană a egalilor” (Simultaneous Authentication of Equals) (SAE).”

Vreți să aflați mai multe despre cum să spargeți wifi? Verificați acest lucru: Cursul de formare Wi-Fi Hacking and Penetration Testing From Scratch.